KMIP

KMIP

La OASIS (Organization for the Advancement of Structured Information Standards) ha definito il KMIP come soluzione che permette la comunicazione tra i sistemi

per la gestione delle chiavi e le applicazioni che fanno utilizzo della crittografia, fra cui email, database e dispositivi di storage.

Il protocollo KMIP facilita le modalità con cui le aziende gestiscono le chiavi crittografiche, eliminando il bisogno di ricorrere a processi ridondanti

e incompatibili di gestione delle chiavi.

Lo standard gestisce tutti gli aspetti del ciclo di vita della chiave - fra cui la generazione, invio,ottenimento e l'eliminazione delle chiavi crittografiche.

Pensato per l'utilizzo sia da applicazioni per la crittografia già esistenti sia da applicazioni per la crittografia nuove,

il KMIP supporta molte tipologie di oggetti crittografici, fra cui chiavi simmetriche, chiavi asimmetriche, certificati digitali e token di autenticazione.

Il ciclo di vita delle chiavi

L'attività di gestione delle chiavi esegue la totalita' delle operazioni necessarie alla creazione, al mantenimento, alla protezione e al controllo dell'utilizzo

delle chiavi crittografiche.

Solitamente il ciclo di vita di una chiave include:

- Generazione della chiave

- Registrazione della chiave

- Conservazione della chiave

- Distribuzione della chiave

- Utilizzo della chiave

- Rotazione della chiave

- Backup della chiave

- Recupero della chiave

- Revoca della chiave

- Sospensione della chiave

- Distruzione della chiave

La definizione e l'applicazione di politiche sulla crittografia influenza tutti gli stadi sopracitati.

Ogni chiave o gruppo di chiavi deve essere regolamentato da una unica politica di utilizzo che definisce quale dispositivo, gruppo di dispositivi

o applicazioni possono richiederle e che operazioni possono svolgere (per esempio cifratura, decifratura o firma).

Queste politiche di utilizzo possono anche definire requisiti aggiuntivi per impostare livelli più alti di autorizzazione nei processi di rilascio o di recupero delle chiavi.

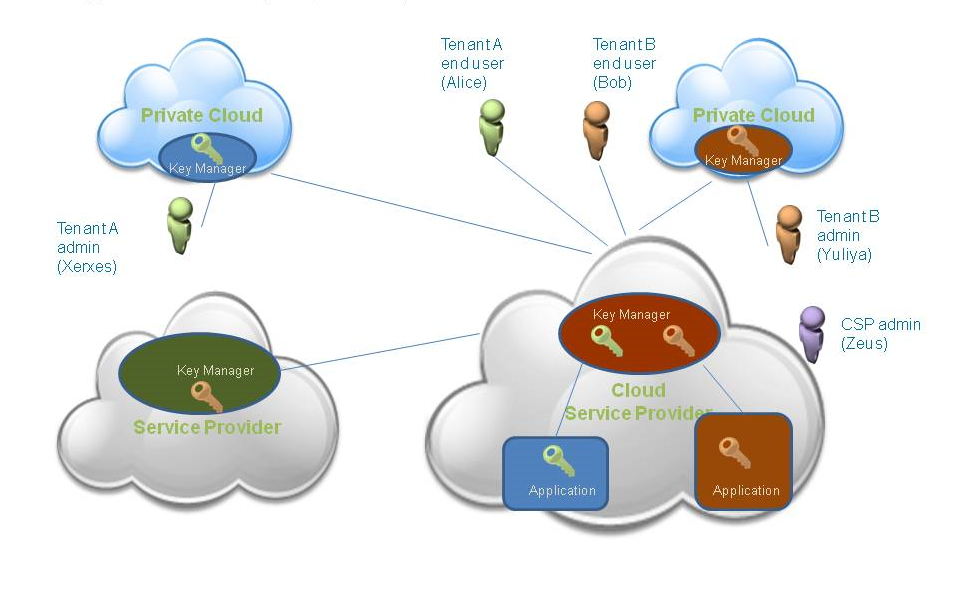

ARIA KMS

IL Key Management Server (KMS) sviluppato da ARIA™ è un applicazione facile da implementare che sfrutta i vantaggi offerti

dal Key Management Interoperability Protocol (KMIP), già utilizzato ed accettato in vasta scala, per integrarsi con le altre applicazioni esistenti.

Tramite l'implementazione dell'ARIA KMS le imprese ottengono un guadagno in sicurezza e performance avendo a disposizione

un ambiente sicuro per svolgere le operazioni riguardanti la gestione delle chiavi.

Benefici dell'ARIA KMS:

- KMIP Server: include funzioni e capacità integrate, fra cui un controllo migliorato su utenti e chiavi

- Implementazione rapida ed automatizzata: può essere implementato in meno di 1 ora

- Elevata disponibilità: implementa alta disponibilità multinodo con server master-master per aiutarti a raggiungere i tuoi obiettivi riguardo latenza e resilienza

- Disponibilità di una piattaforma sicura: è conforme agli standard FIPS 140-2 di Livello 1 con accesso opzionale ai livelli 2 e 3 per garantire performance e sicurezza migliori

- Performance: fornisce decine di migliaia di chiavi al minuto

- Impenetrabilità durante l'archiviazione e l'esecuzione: quando implementato su Myricom© di CSPI, fornisce i vantaggi di una Secure Key Cache dove le chiavi in utilizzo non possono essere acquisite, rubate o perse

- Nessuna traccia: ARIA KMS può essere implementato direttamente in soluzioni HCI eliminando la necessità di collegamenti esterni alla soluzione HCI

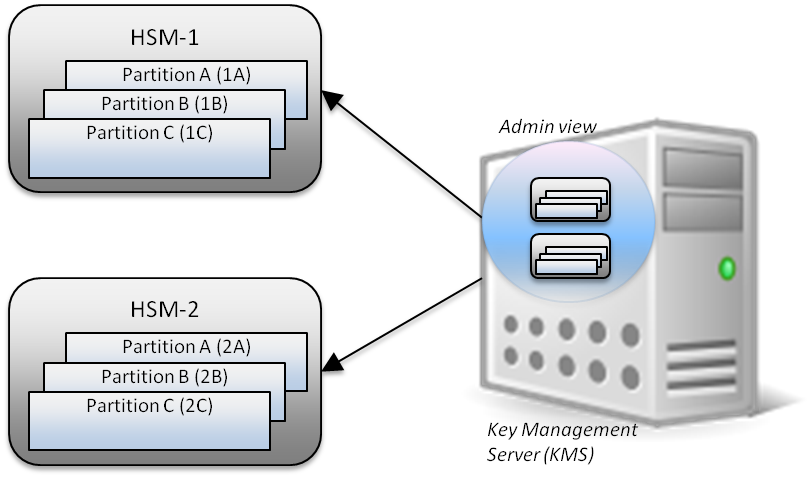

ARIA SDS microHSM

Il SDS micro Hardware Security Module (HSM) offre alle aziende una modalità facile, sicura e low-cost per adottare e gestire

le applicazioni basate sui software che utilizzano il protocollo KMIP per la crittografia mantenendo comunque un server per il key management completamente sicuro.

Benefici del microHSM:

- Piattaforma sicura: è conforme agli standard FIPS 140-2 di livello 3 e fornisce dati tramite interfacce PCle o interfacce a 10/25Gb

- Aggiunge una forte crittografia a server nuovi o in utilizzo, con utilizzi di CPU trascurabili:

- Performance: fornisce decine di migliaia di chiavi al minuto, ideale per operazioni crittografiche all interno applicazioni o transazioni

- Impenetrabilità durante l'archiviazione e l utilizzo delle chiavi: l'utilizzo di una cache sicura per le chiavi e di una TrustZone garantiscono che le chiavi in utilizzo non possono essere acquisite, rubate o perse

- Implementazione rapida ed automatica: l'automaticità del processo di implementazione è garantita dal configuratore ARIA SDS

- Nessuna traccia: ARIA microHSM può essere implementato direttamente all'interno di un application server, configurato all'interno di una soluzione HCI, eliminando il bisogno di connettività esterne